Explorez nos rubriques

Des contenus variés pour tous les passionnés de technologie

350+

Articles publiés

45k

Lecteurs mensuels

120

Guides techniques

98%

Taux de satisfaction

Derniers articles

Nos publications récentes

Internet

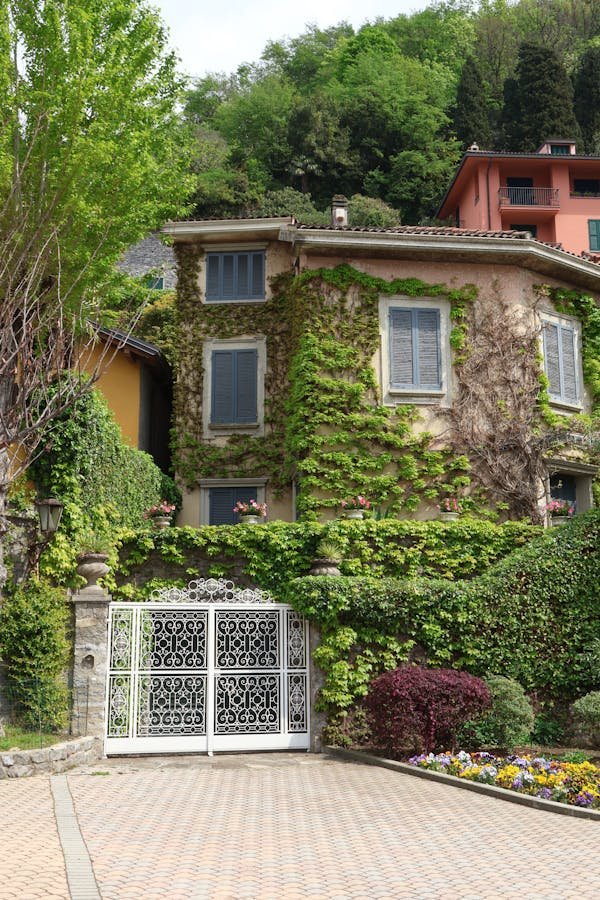

Portails en aluminium : alliez style et robustesse !

Internet

Avis sur les sites préconstruits betheme wordpress : que vaut-il ?

Internet

Transformez vos idées en applications : l'agence mobile à marseille

Actu

Comment optimiser l'utilisation des bases de données en mémoire pour les applications transactionnelles?

Actu

Comment utiliser les techniques de machine learning pour améliorer la sécurité des réseaux?

Actu

Quels sont les défis de la mise en place des solutions de gestion de la relation client (CRM) pour les PME?

High tech

Comment les avancées en technologie de batteries influencent-elles l'industrie de l'aviation ?

High tech

Comment renforcer la sécurité de votre wifi orange ?

High tech

Comment utiliser les technologies de reconnaissance d'image pour l'automatisation des processus industriels ?

High tech

Découvrez le chatbot en ligne français gratuit avec gpt

High tech

Guide complet pour développer une application mobile efficace

High tech

Les étapes clés du processus développement application mobile

High tech

Quels sont les avantages des systèmes de chauffage par infrarouge pour les habitations modernes ?

Internet

Comment les technologies de réalité mixte peuvent-elles améliorer l'expérience utilisateur dans les applications de shopping en ligne?

Internet

Comment optimiser les requêtes SQL pour améliorer les performances des bases de données relationnelles?

Internet

Comment profiter des meilleures offres vpn lors du black friday pour optimiser sa sécurité en ligne

Internet

Découvrez les avantages d'une gestion de projet en cloud avec une démo gratuite

Internet

Essayez une démo gratuite de la gestion de projet en cloud

Internet

Guide pratique webmarketing : stratégies pour booster vos ventes

Internet

Les meilleures applications pour gagner de l'argent facilement

Internet

Maîtriser le design ux pour optimiser l'expérience utilisateur

Internet

Quelles sont les meilleures pratiques pour la gestion des identités et des accès dans une entreprise numérique?

Internet

Tarif agence webdesign : comment choisir la meilleure offre

Internet

Top applications to earn money effortlessly and quickly

Internet

Top offres d'agence webdesign : guide pour bien choisir

Internet

Transformez l'expérience client et boostez vos ventes 3d!

Jeux-video

Comment un jeu de simulation de gestion de crise peut-il enseigner les stratégies de résilience en cas de catastrophe naturelle?

Jeux-video

Quelles sont les meilleures approches pour intégrer des éléments d'histoire de l'art dans un jeu de puzzle?

Jeux-video

Quelles sont les méthodes pour créer une IA d'ennemis qui apprend et s'adapte aux stratégies des joueurs?

Questions fréquentes

À quelle fréquence publiez-vous de nouveaux articles ?

Nous publions quotidiennement de nouveaux contenus répartis dans nos différentes rubriques : actualités tech, guides pratiques, analyses de matériel et tendances digitales. Chaque semaine, vous pouvez découvrir entre 15 et 20 nouveaux articles sur le site.

Les contenus sont-ils accessibles gratuitement ?

Oui, l'ensemble des articles, guides et analyses publiés sur Hébergement Webmaster sont accessibles gratuitement. Notre mission est de partager l'information tech avec le plus grand nombre de lecteurs possible, qu'ils soient professionnels ou passionnés.

Puis-je suggérer des sujets d'articles ?

Absolument ! Nous sommes toujours à l'écoute de notre communauté de lecteurs. N'hésitez pas à nous contacter pour proposer des thématiques que vous aimeriez voir traitées sur le magazine. Vos suggestions nous aident à créer des contenus toujours plus pertinents.

Comment recevoir les dernières actualités du site ?

Vous pouvez vous abonner à notre newsletter hebdomadaire pour recevoir une sélection des meilleurs articles par email. Nous sommes également présents sur les réseaux sociaux où nous partageons quotidiennement nos nouvelles publications et les actualités tech importantes.